In den kommenden Jahren könnte sich die Automobilwelt drastisch verändern. Eine der möglichen Entwicklungen (an die ich glaube) ist, dass nur noch maximal 10 % der heutigen Autobesitzer ein eigenes Fahrzeug besitzen werden – und das fast ausschließlich Elektrofahrzeuge (EVs).

Continue reading “Autos und Mobilität in der Zukunft”Blog

Pendulums neuer Counter

Pendulum (Webseite) hat mal wieder ein neues Monster erschaffen, den CNT-104S, oder wie sie ihn nennen “Multi-Channel Frequency Analyzer”.

Continue reading “Pendulums neuer Counter”Juniper small config snippets

Juniper makes really nice network hardware. I’ve collected some configuration snippets here that are often useful. I use them in my daily work.

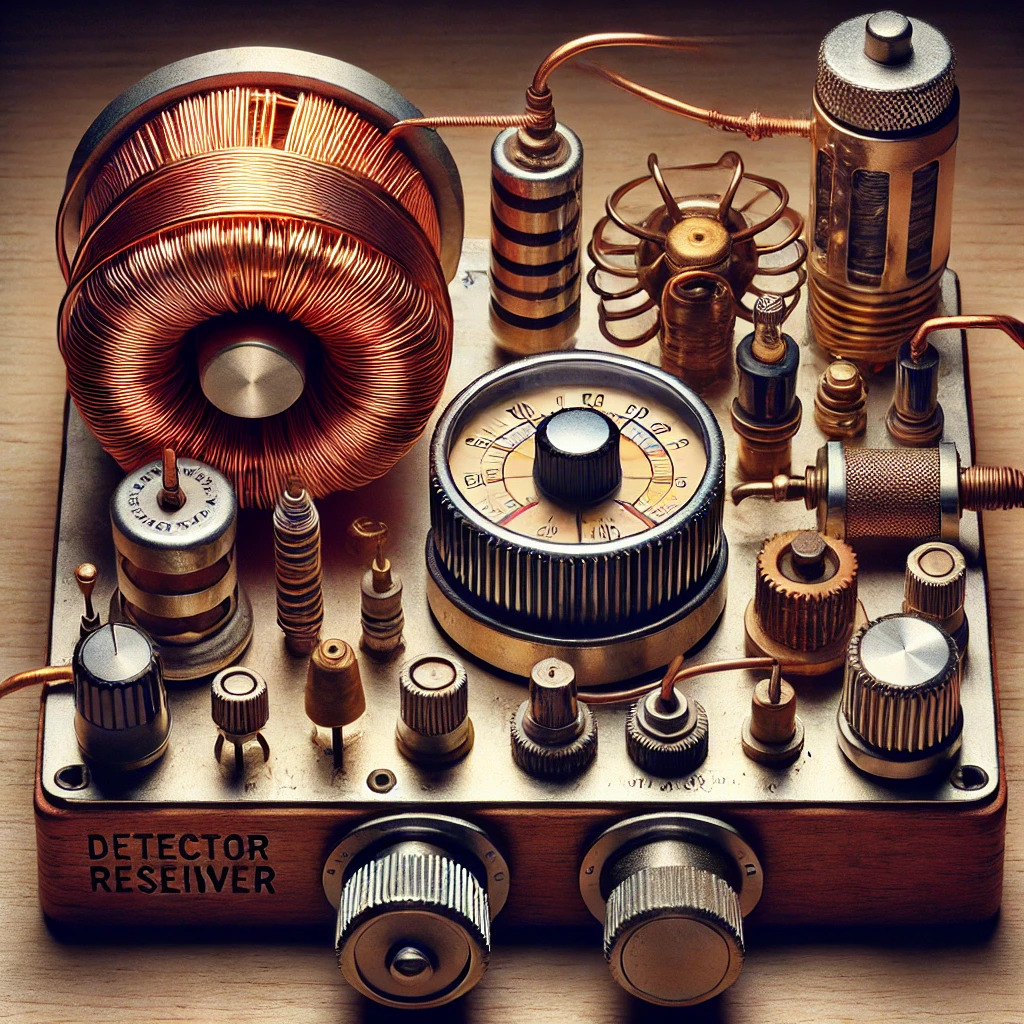

Continue reading “Juniper small config snippets”Detektorradio als Bastelprojekt

Ein Detektor-Radio ist ein einfaches, unverstärktes Radio, das die Energie des empfangenen Signals direkt verwendet, um Ton in einem Kopfhörer oder Ohrhörer zu erzeugen. Es benötigt keine externe Stromquelle und kann mit Haushaltsgegenständen gebaut werden. Hier ist eine detaillierte Anleitung, wie man ein solches Radio baut.

Continue reading “Detektorradio als Bastelprojekt”Bei meiner ersten Arbeit

Am 21 Juni 2001 habe ich, nach 3 jahren Berufsausbildung, meine Prüfung zu Fachinformatiker Richtung Systemintegration in Paderborn absolviert und bestanden. Zumindest steht es so auf dem Zeugnis vom damals. Danach habe ich vorort Arbeit gesucht, wobei es eher langsam vonstatten ging und ich habe nichts vernünfitges gefunden. Damals war Paderborn, technologisch gesehen, noch ein etwas grösseres Dorf.

Continue reading “Bei meiner ersten Arbeit”