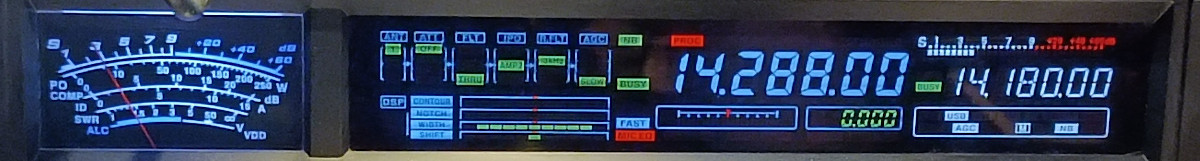

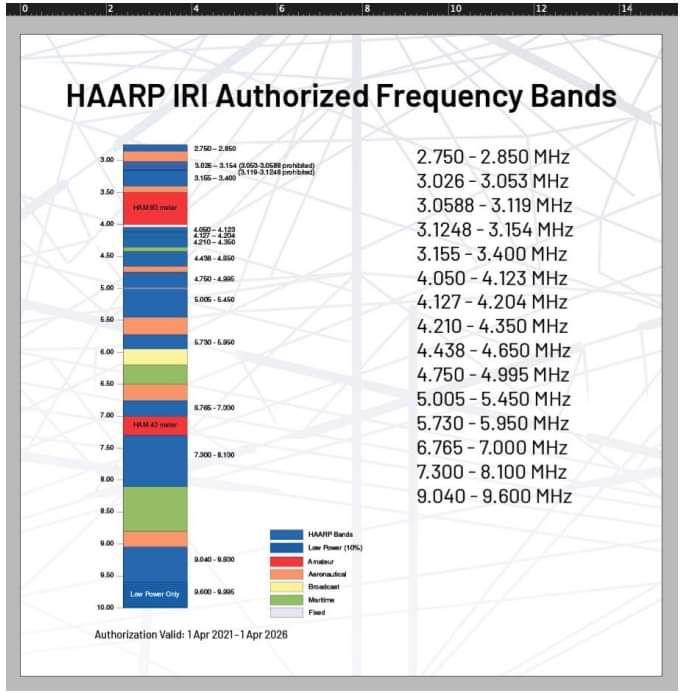

Das HAARP Projekt (High Frequency Active Auroral Research Program) sendet wieder von Alaska aus zwischen 13. und 20. August 2024, mit einer Leistung von 95dBm (3,2MW PEP) zuzüglich etwa 30dB Antennengewinn, resultierend in einem Pegel von 125dBm, was einer gesamten Abstrahlleistung von ungefähr 3,16GW (ERP) entspricht. Es wird steil Richtung Himmel gesendet und, da die Leistung so extrem hoch ist, werden damit vermutlich künstliche Polarlichter erzeugt.

Continue reading “Kommende HAARP Aussendung”Blog

Börsencrash besser erklärt

Der Medienbericht über den Börsenrückgang am 5. August 2024 zeigt, wie unterschiedlich die Ereignisse interpretiert werden. Während N-TV titelt: “Tech-Aktien unter Druck: Die Gründe für den Börsenrückgang”, schreibt Focus: “Wann der Börsencrash endet – und was Sie diese Woche tun sollten”. Diese Schlagzeilen spiegeln eine erhebliche Abwärtsbewegung in vielen Aktienkursen wider.

Continue reading “Börsencrash besser erklärt”Börsencrash einfach erklärt

Der kleine Börsencrash von 5. Aug. 2024 in den Medien. N-TV schreibt “Tech-Aktien bekommen Prügel: das sind die Gründe für den Börsen-Crash”. Focus schreibt: “Wann der Börsencrash endet – und was Sie diese Woche tun sollten”. Und so weiter und so fort.

Continue reading “Börsencrash einfach erklärt”The Buzzer auf Kurzwelle

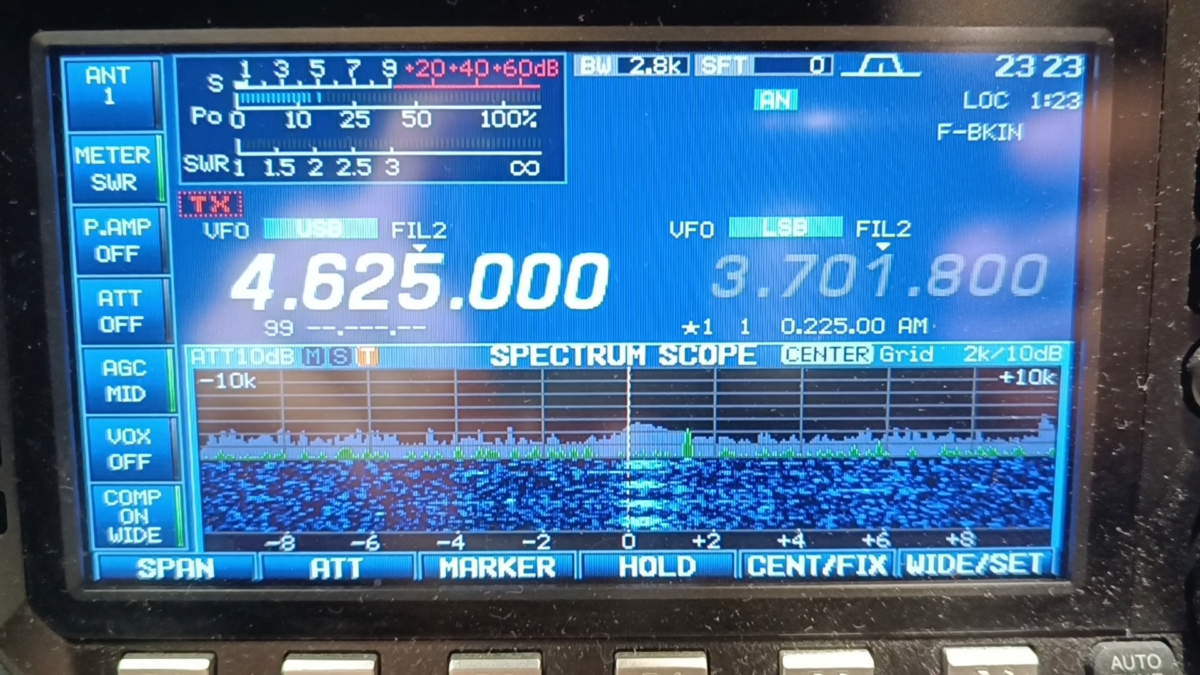

“The Buzzer” ist der Spitzname eines mysteriösen Kurzwellensenders, der auf der Frequenz 4625 kHz sendet. Er sendet ein monotones Summgeräusch, das etwa 25 Mal pro Minute wiederholt wird. Gelegentlich wird dieses Summen durch kurze Sprachübertragungen unterbrochen, meist in russischer Sprache.

Continue reading “The Buzzer auf Kurzwelle”Deutsche Welle auf Kurzwelle

Die Deutsche Welle war früher auf Kurzwelle aktiv, um ihre Programme weltweit zu verbreiten. Kurzwelle (Shortwave) war eine der primären Methoden, mit denen internationale Rundfunkanstalten wie die Deutsche Welle ihre Sendungen über große Entfernungen hinweg ausstrahlen konnten, insbesondere in Regionen, in denen andere Übertragungswege wie UKW, Mittelwelle oder das Internet nicht zuverlässig oder verfügbar waren.

Continue reading “Deutsche Welle auf Kurzwelle”